Sinds de lancering van Office 365 Exchange Online Protection (EOP) en Advanced Threat Protection (ATP) heeft Microsoft voortdurend aanzienlijke verbeteringen doorgevoerd op het gebied van anti-phish-mogelijkheden, rapportage en misschien nog het belangrijkst, de effectiviteit van malware en phishing aanvallen. Daartoe heeft Microsoft een gemiddelde vangstratio van malware van> 99,9% en de laagste gerapporteerde missrate van phishing e-mails onder alle beveiligingsleveranciers voor Office 365. Elke organisatie beweert echter de ‘beste’ te zijn in het vangen van malware en phishing aanvallen, maar zover wij weten duikt geen van allen in het proces en de analyse voor het meten van hun effectiviteit zoals Microsoft doet en dit blog beschreven wordt. Eén van Microsoft’s leidende principes en pijlers van Office 365 is vertrouwen (figuur 1). Ze vinden het belangrijk om hun meetcriteria voor effectiviteit met klanten te delen om inzicht te krijgen in hoe deze indrukwekkende vangstpercentages worden bepaald.

Figuur 1. De pijlers van Office 365

Figuur 1. De pijlers van Office 365

De unieke waarde van Microsoft

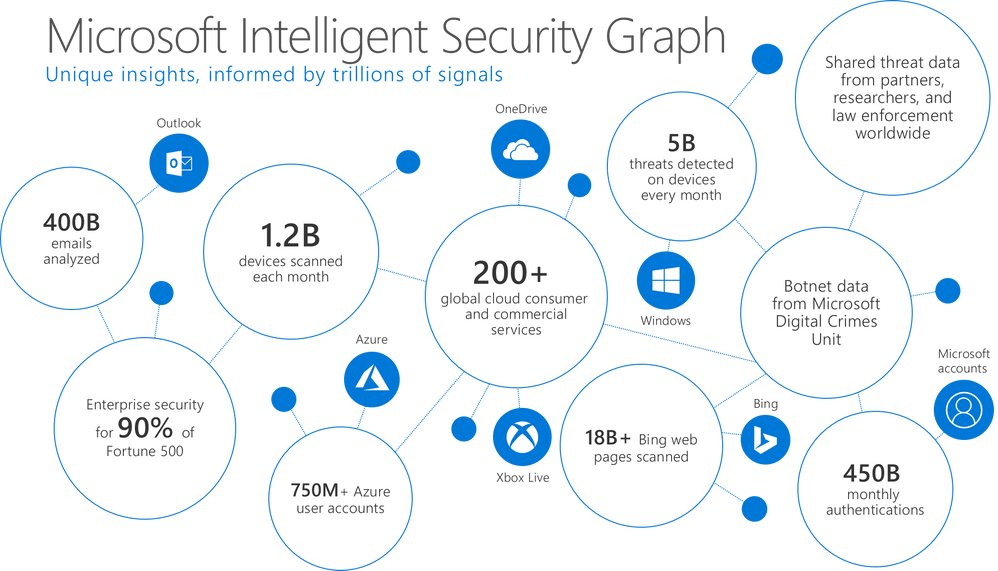

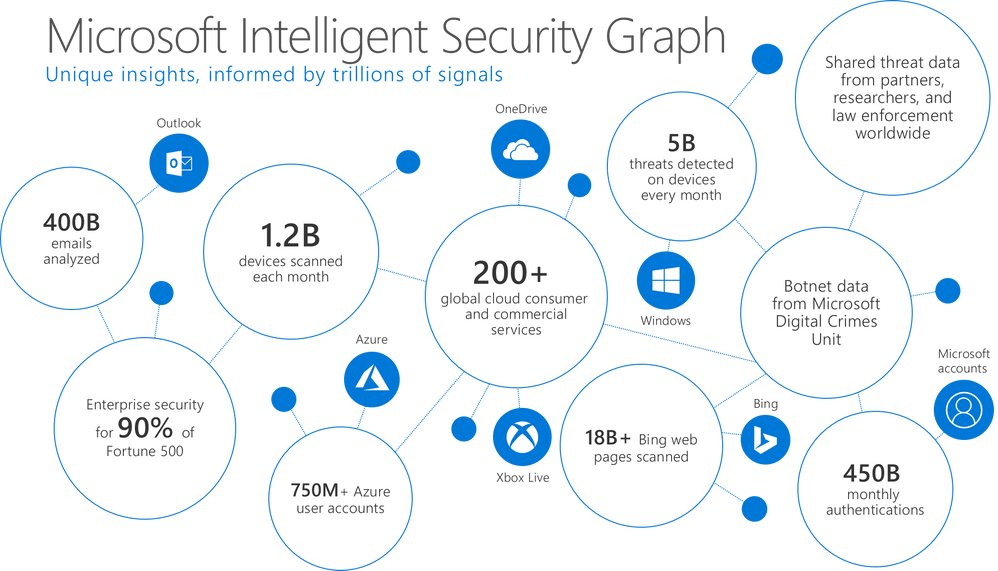

De uitgebreide en groeiende reeks functies en mogelijkheden van Office 365 EOP / ATP bieden de beste beveiliging voor uw Office 365-omgeving en de kracht ligt in de verbinding met het bredere Microsoft-ecosysteem. Met naadloze integratie met de Microsoft Intelligent Security Graph, heeft Office 365 EOP / ATP elke dag toegang tot 6,5 biljoen gecorreleerde signalen om de filters, ML-modellen en updates voor bedreigingen van stroom te voorzien (figuur 2).

Figuur 2. Breedte en diepte van signaalbronnen voor de Microsoft Intelligent Security Graph

Figuur 2. Breedte en diepte van signaalbronnen voor de Microsoft Intelligent Security Graph

Deze signalen worden gebruikt door het ecosysteem van services en partners van Microsoft, waaronder bedreigingsgegevens van eindpunten, identiteiten, infrastructuur, gebruikersgegevens en cloud-applicaties, zoals weergegeven in figuur 3. De mogelijkheid om zo’n groot aantal aanvalscampagnes te zien in combinatie met snelle ontwerpupdates van mogelijkheden om veranderende bedreigingen te beperken, zorgt voor een ongeëvenaarde effectiviteit bij zowel malware als phishing aanvallen. Microsoft maakt gebruik van de collectieve inspanningen van 3500 interne beveiligingsprofessionals en een jaarlijkse investering van 1 miljard in cybersecurity om snelle oplossingen te genereren voor de nieuwste aanvalscampagnes. De Microsoft Intelligent Security Graph integreert ook de services voor beveiliging tegen bedreigingen (inclusief Office 365 ATP), en biedt naadloze bescherming van de gehele moderne werkplek. De integratie maakt gebruik van een gedeeld signaal tussen services, waardoor wordt gegarandeerd dat er dreigingsresoluties worden gecommuniceerd over deze services, waardoor bedreigingsvectoren worden beveiligd, ongeacht waar een aanval vandaan komt. Zeer weinig beveiligingsleveranciers bieden de breedte, diepte en intelligentie van Microsoft.

Afbeelding 3. De Microsoft Threat Protection-services beveiligen alle aanvalsvectoren van de moderne werkplek en gebruiken 6,5 TRILLION signalen per dag om uw organisatie te beveiligen

Afbeelding 3. De Microsoft Threat Protection-services beveiligen alle aanvalsvectoren van de moderne werkplek en gebruiken 6,5 TRILLION signalen per dag om uw organisatie te beveiligen

Achter de cijfers

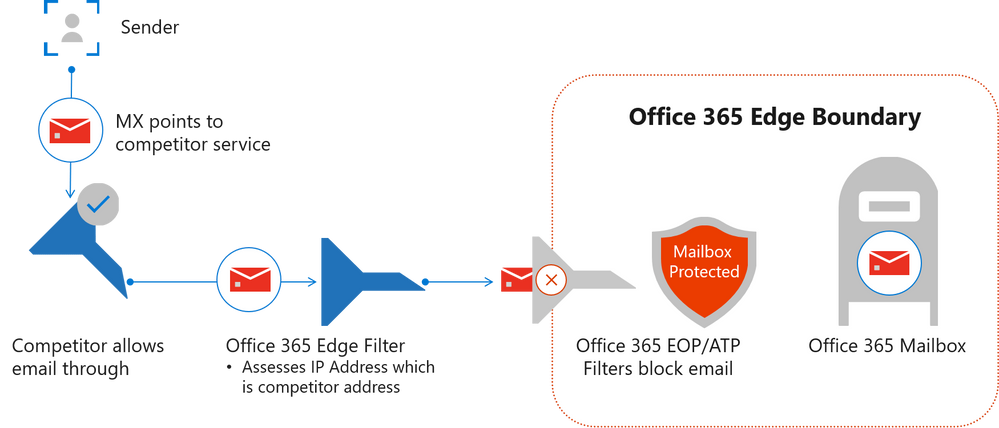

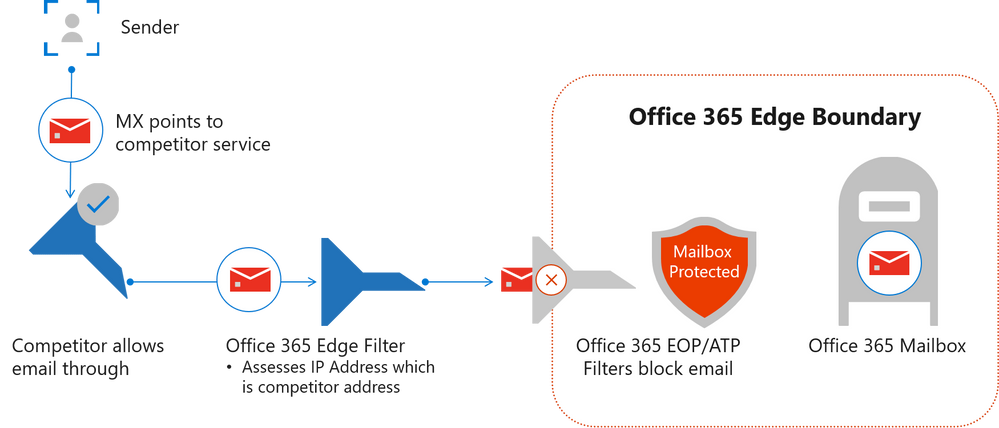

De unieke waarde van Microsoft komt uiteindelijk tot uiting in hun effectiviteit voor het beperken van malware en phishing aanvallen en vandaar dat ze graag willen delen hoe ze de effectiviteit van de Office 365-services voor bedreigingsbescherming meten. Office 365 EOP en ATP zijn complementair en geïntegreerd in de e-mailtransportpijplijn en filteren e-mail in realtime, terwijl deze wordt afgeleverd aan gehoste Office 365-postvakken. De meest gebruikelijke strategie voor andere e-mailbeveiligingsbedrijven is dat klanten hun MX-record naar de concurrerende cloudservice richten, de e-mail filteren en vervolgens naar Office 365 verzenden. Aangezien ze IP-adressen gebruiken als één van de kenmerken om aan de netwerkrand te filteren, kan Office 365 e-mails classificeren die vooraf zijn gefilterd door een concurrerende cloudservice. Elk van deze e-mails die Microsoft als kwaadaardig bestempelt, geeft inzicht in wat hun concurrenten missen. Dus, terwijl ze niet kunnen bepalen wat concurrenten vangen, hebben ze heel precies zicht op wat concurrenten missen (figuur 4). In sommige scenario’s kunnen ze gegevens delen die klanten laat zien dat de schadelijke e-mails worden gemist door concurrerende filters, voordat ze bij de Office 365-filters aankomen.

Figuur 4. Mailflow naar Office 365-grens wanneer MX-records verwijzen naar een concurrerende leveranciersoplossing.

Figuur 4. Mailflow naar Office 365-grens wanneer MX-records verwijzen naar een concurrerende leveranciersoplossing.

Het meten van de effectiviteit van Malware en Phishing aanvallen

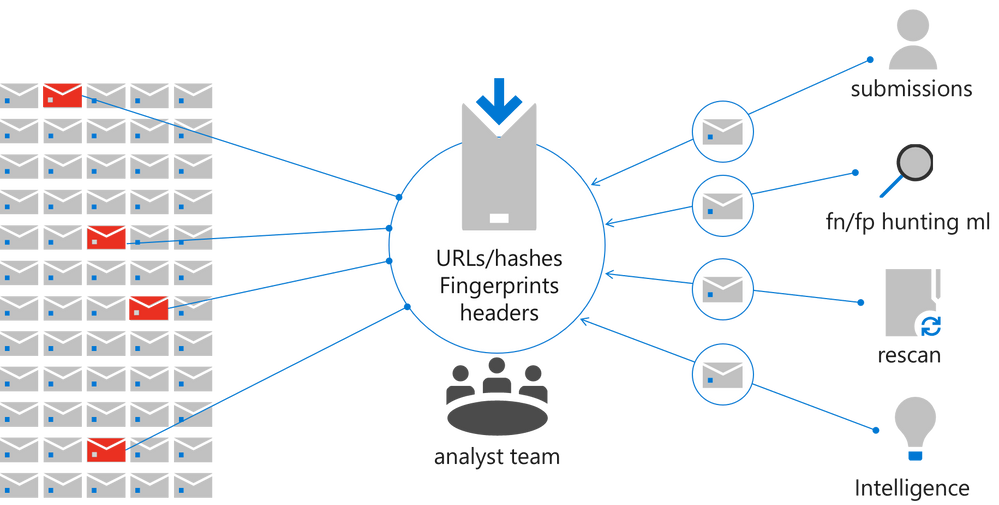

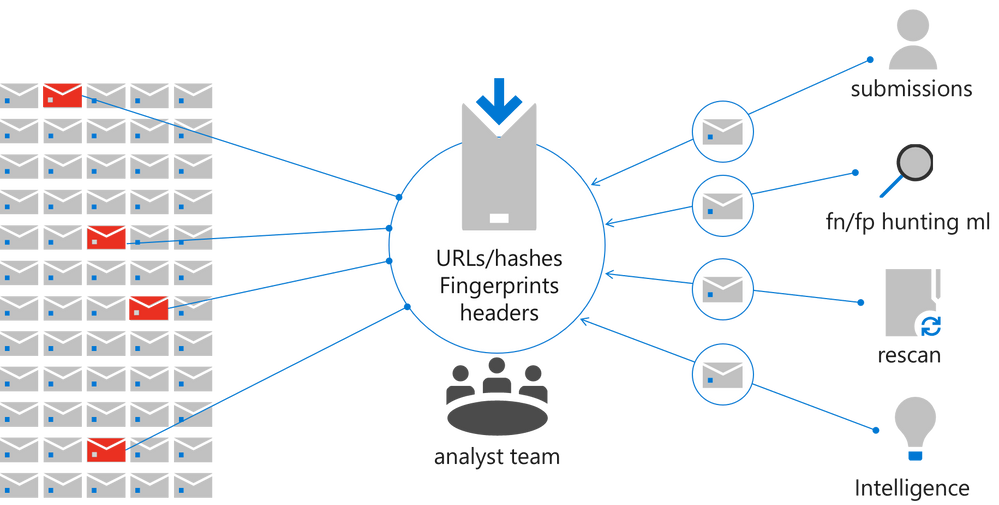

Effectiviteit houdt in dat u kwaadaardige inhoud vangt, terwijl u geen goedaardige inhoud blokkeert. Het door laten gaan van schadelijke inhoud is een vals-negatief (FN), het blokkeren van goedaardige inhoud is een vals-positieve (FP). Malware is een bestand dat kwaadwillende code uitvoert en meestal als e-mailbijlage wordt verzonden. De instelling van het malware-beleid van ATP wordt zelfs ‘Veilige bijlagen’ genoemd. Wanneer bijlagen worden gefilterd door EOP en ATP, legt Microsoft een unieke hash vast voor elk bestand en een polymorfe hash van het actieve element in het bestand. Als het bestand kwaadaardig is, kijken ze door de historische e-mailstroom om eventuele andere gevallen van kwaadwillende hashes in EOP en ATP te vinden die aanvankelijk werden gemist. Dit proces staat bekend als geautomatiseerde labeluitbreiding, waarbij de ML-technologie de 0,1% e-mails als kwaadaardig kan kenmerken die ze missen, nadat ze hebben vastgesteld dat een exemplaar van die e-mail kwaadaardige hash bevat. Bijlagen worden continu gescand gedurende een periode van 7 dagen na levering, zodat we er zeker van kunnen zijn dat nieuw geleerde malware en phishing aanvallen worden toegepast op deze historische labels en gemiste malware onmiddellijk wordt gemarkeerd en verwijderd, een functie die bekend is als zero-hour auto-purge (ZAP). Eindgebruikers en beheerders kunnen ook verdachte e-mails naar Microsoft verzenden, waarbij de eindgebruiker gebruik maakt van de Report-Message plug-in en de beheerderde verdachte e-mails direct naar Microsoft e-mailt. Alle door Microsoft’s analisten beoordeelde gebruikers- of beheerdersverzendingen worden ook gescand via onze volledige filterpijplijn. Analisten beoordelen ook de automatische labelinguitbreiding op juistheid, helpen door mensen gegenereerde beoordelingen te geven voor verdere machine learning-trainingen, en updaten de labels indien nodig.

Phishing-e-mails zijn de andere belangrijke aanvalsmethode, die in vele vormen aankomt . Phish-vangmeettechnieken zijn vergelijkbaar, maar maken geen gebruik van bestandshashes of polymopohische hashes voor labeluitbreiding, maar vertrouwen op header-metadata, berichtvingerafdrukken en URL’s als uitbreidingssleutels. De verschillende componenten die Microsoft analyseert om de effectiviteit te bepalen, zijn samengevat in figuur 5.

Figuur 5. Hoe er naar verschillende componenten wordt gekeken en verschillende technieken worden toegepast om de effectiviteit van Office 365 ATP te bepalen

Figuur 5. Hoe er naar verschillende componenten wordt gekeken en verschillende technieken worden toegepast om de effectiviteit van Office 365 ATP te bepalen

Kom meer te weten

We hopen dat dit artikel u heeft geholpen meer te begrijpen over hoe de effectiviteit van Office 365 EOP / ATP wordt gemeten. Dankzij de feedback van gebruikers kan Microsoft doorgaan met het verbeteren en toevoegen van functies waarmee Office ATP de meest geavanceerde beveiligingsservice voor Office 365 blijft. Als u Office 365 ATP nog niet voor uw organisatie heeft geprobeerd, kunt u een vrijblijvende afspraak maken met één van onze specialisten om te kijken hoe u begint met het beveiligen van uw organisatie in het moderne dreigingslandschap.