Uitgebuite e-mail accounts kunnen worden gebruikt voor verschillende kwaadwillende doeleinden, waaronder het lezen van e-mail in de inbox van een gebruiker, het maken van regels om toekomstige e-mails door te sturen naar externe accounts, interne phishing-campagnes om toegang te krijgen tot verdere inbox-accounts en het opstellen van kwaadaardige regels om een aanvaller te helpen onopgemerkt te blijven.

Als onderdeel van het voortdurende onderzoek van Microsoft naar aanvalstechnieken en trends, kon het Microsoft Cloud App Security-team twee nieuwe detectiemethoden inzetten om kwaadwillende activiteiten tegen inbox-accounts van Exchange beschermd met Microsoft Cloud App Security aan te pakken. Sinds het Cloud App Security-team deze nieuwe detecties hebben geïmplementeerd, zien we elke maand meer dan 3000 verdachte regelmeldingen.

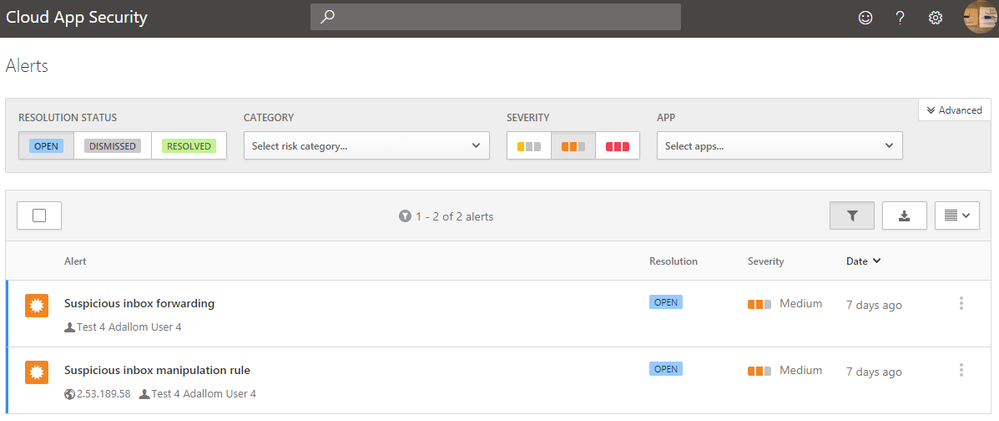

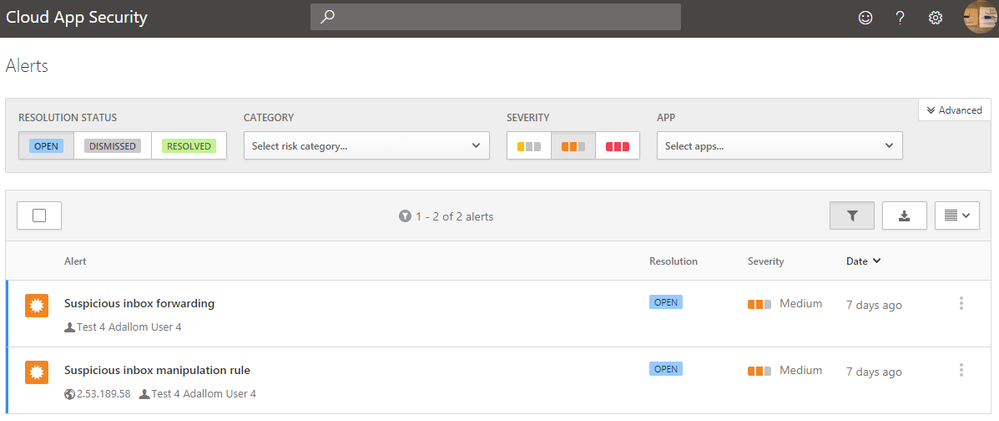

Afbeelding 1: ingebouwde waarschuwingen voor verdachte inboxregels

Afbeelding 1: ingebouwde waarschuwingen voor verdachte inboxregels

Schadelijke doorstuurregels

Sommige e-mailgebruikers, met name die met meerdere mailboxen, stellen doorstuurregels in om zakelijke e-mails naar hun privé e-mailaccounts te verplaatsen. Hoewel dit op het eerste gezicht ongevaarlijk is, is dit gedrag ook een bekende methode die door aanvallers wordt gebruikt om gegevens van aangetaste postvakaccounts te bemachtigen. Zonder een manier om kwaadwillende regels gemakkelijk te identificeren, kunnen doorstuurregels maandenlang op hun plaats blijven, zelfs na het wijzigen van aanmeldgegevens.

Microsoft Cloud App Security kan nu verdachte doorstuurregels detecteren en hierover waarschuwen, waardoor u verborgen regels kunt vinden en verwijderen.

Kwaadaardige doorstuurregels variëren en kunnen eenvoudige namen hebben, zoals “Doorsturen Alle Emails”, “Auto forward” of ze zijn gemaakt met misleidende namen, zoals een bijna verborgen “.” In feite kunnen forward-regelnamen zelfs leeg zijn en het doorstuur-doel kan één e-mailaccount of een volledige lijst met lijsten zijn. Er zijn zelfs manieren om kwaadwillige regels verborgen te houden voor de gebruikersinterface. Nu kunt u de nieuwe Microsoft Cloud App Security-detecties gebruiken om verdacht gedrag te analyseren en te detecteren en waarschuwingen over doorstuurregels te genereren, zelfs wanneer de regels schijnbaar verborgen zijn.

In bijna alle gevallen kunt u, als u een niet-herkende doorstuurregel opmerkt naar een onbekend intern of extern e-mailadres in de regelinstelling van een gebruiker, ervan uitgaan dat de inbox-account in gevaar was. Zodra dit is gedetecteerd, kunt u gebruikmaken van dit nuttige artikel over hoe u verborgen regels uit specifieke postvakken kunt verwijderen wanneer dat nodig is.

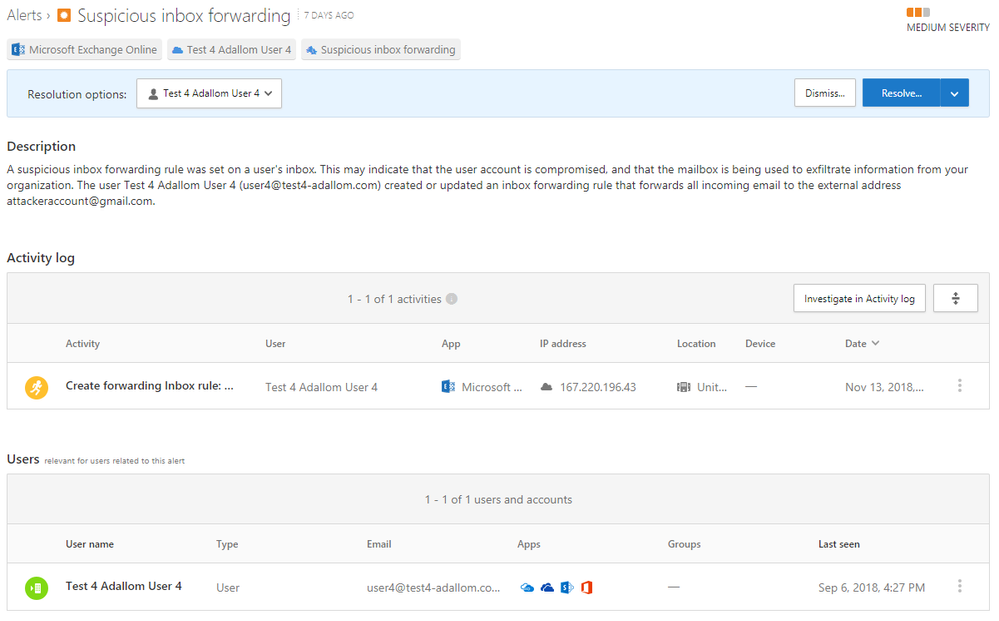

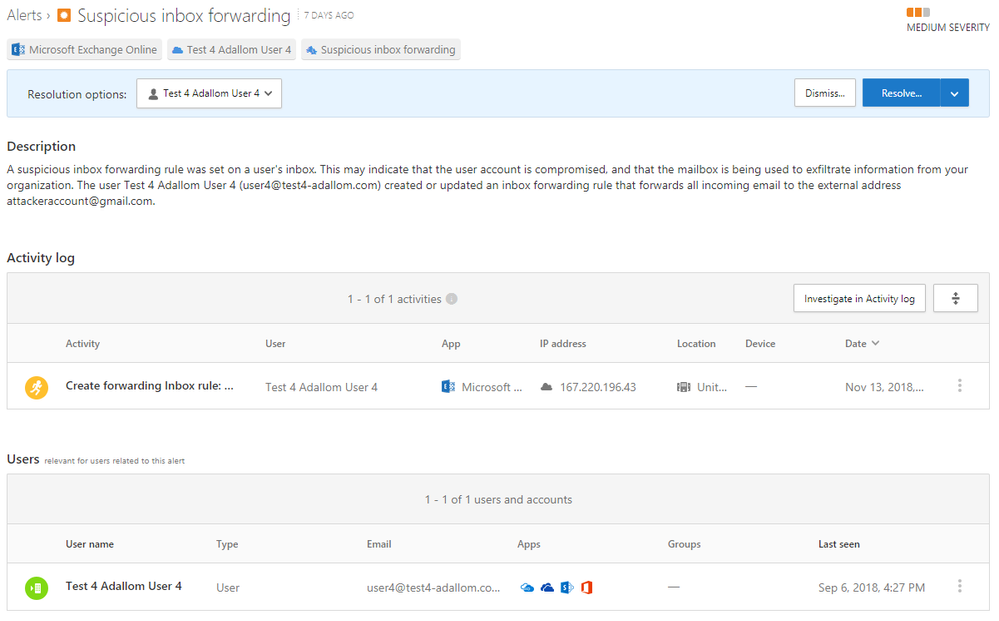

Afbeelding 2: Verdachte inbox doorstuurregels – gedetailleerde beschrijving

Afbeelding 2: Verdachte inbox doorstuurregels – gedetailleerde beschrijving

Schadelijke mapmanipulatie

Een ander scenario waarvoor het Cloud App Security-team detecties hebben herkend en gebouwd, lijkt te worden gebruikt in een latere aanvalsfase. Aanvallers stellen een inboxregel in om e-mails te verwijderen en/of te verplaatsen naar een minder opvallende map (bijv. “RSS”). Deze regels verplaatsen alle e-mails of alleen die e-mails met specifieke trefwoorden. We hebben bijna 100 veelvoorkomende, relevante woorden geïdentificeerd die schadelijke verwijder- of verplaats-inboxregels zoeken in een berichttekst en een onderwerp. Enkele van de meest populaire woorden die we in dit soort regels hebben geïdentificeerd, zijn:

“superintendent”, “malware”, “kwaadwillig”, “verdacht”, “nep”, “scam”, “spam”, “helpdesk”, “technologie”, “niet klikken”, “verwijderen”, “wachtwoord”, “niet openen”, “phishing”, “phishing”, “informatie”, “verkiezing van de betaling”, “directe storting”, “payroll”, “fraude”, “virus”, “hack”, “infecteren”, “stelen “,” aanval “,” kaping “,” Betaling “,” werkdag “,” linkedin “,” Werkdag “,” Payroll “,” ontvangen “,” Fraude “,” spyware “,” software “,” bijgevoegd “, “bijlage”, “helpdesk “,” president “,” verklaring “,” bedreiging “,” VIRUSWAARSCHUWING “,” NIET OPENEN “,” FW: phishingpogingen “,” e-mail “,” betreffende “,” DRINGEND waarschuwen “,” Erkennen ” , “Link”, “negeren”, “stuurde u mij een e-mail”, “Verdachte e-mail”, “Spam”, “Virius”, “Viruis”, “Hack”, “Postmaster”, “Mailer-Daemon”, ” Message Undeliverable “,” survey “,” hacked “,” Password “,” linked-in “,” linked in “,” invoice “,” Fidelity Net Benefits “,” Net Benefits “,” 401k “,” Fidelity “, “Beveiligingscode”, “ADP”, “Kosten voor strategische adviesdiensten – Betaling “,” Directe storting “,” syed “,” Zoominfo “,” zoominfo “,” Re: Fw: Revised Invoice “,” security “

Overeenkomstige regelnamen die we herhaaldelijk namen zagen bevatten, zoals:

“Xxx”, “xxxx”, “.”, “..”, “,.,.”, “…”, “,.”, “Dsfghjh”, “At Work”, “words”, “ww “,” dsfghjh “,” email “,” mail “,” Verwijder berichten met specifieke woorden “,” Categorieën wissen op e-mail (aanbevolen) “

Aanvallers gebruiken dit soort regels om de oorspronkelijke postvakgebruiker te manipuleren, blijven ongedetecteerd in de mailbox en kunnen tegelijkertijd interne phishing-campagnes uitvoeren met behulp van de aangetaste mailbox. Aanvallers stellen dergelijke regels in om hun activiteiten te verbergen voor de oorspronkelijke mailboxgebruiker en om ervoor te zorgen dat ze geen waarschuwingsmeldingen over kwaadwillend gedrag van hun eigen mailbox kunnen zien.

Deze regels kunnen op verschillende manieren worden gemaakt. Zodra aanvallers toegang hebben tot gebruikersreferenties, kunnen ze zich aanmelden bij het postvak van het account om regels in te stellen en te manipuleren met behulp van https://outlook.office.com. Een andere optie is om een API te gebruiken waarmee u nieuwe geautomatiseerde scriptregels kunt maken. De PowerShell New-InboxRule-cmdlet is een voorbeeld van een API die vaak door aanvallers wordt gebruikt om dit te bereiken.

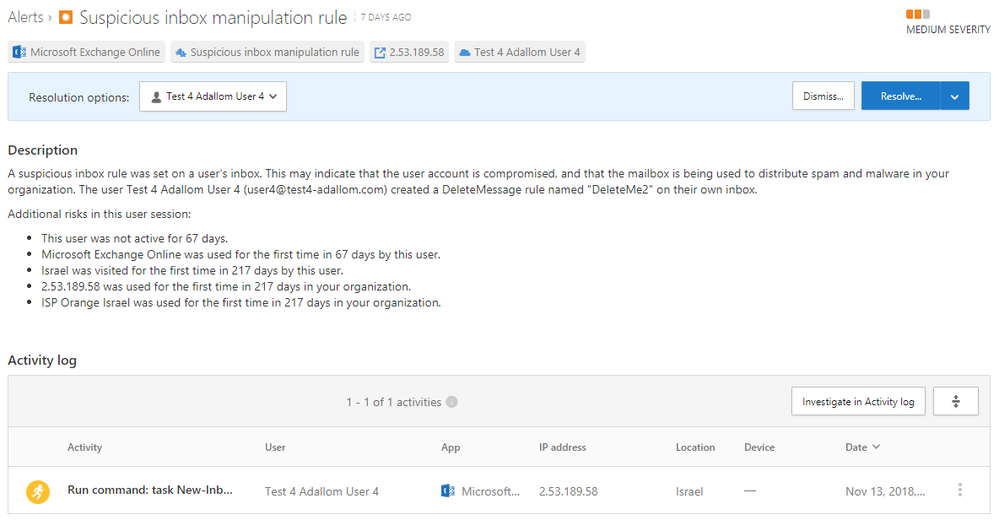

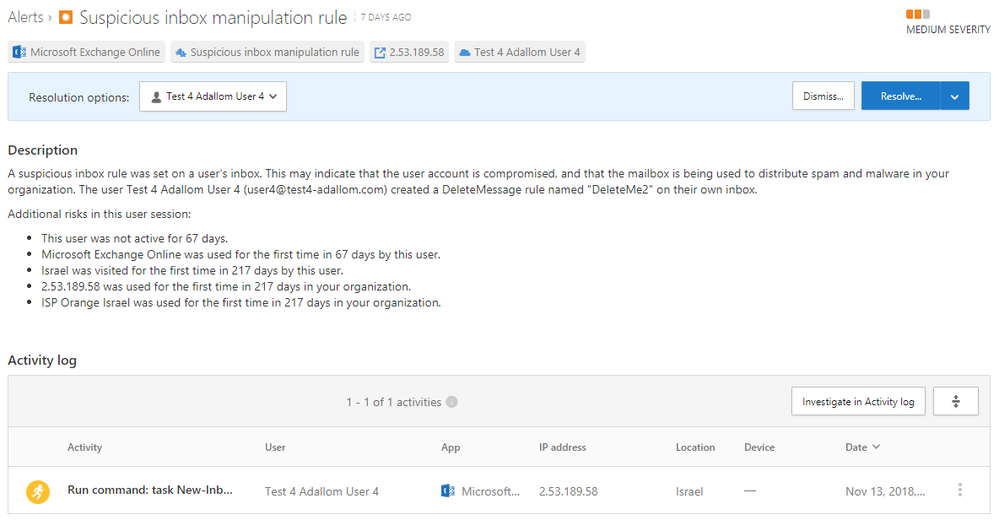

Afbeelding 3: Verdachte inbox-manipulatieregel – gedetailleerde waarschuwingsbeschrijving

Afbeelding 3: Verdachte inbox-manipulatieregel – gedetailleerde waarschuwingsbeschrijving

Toegang tot postvakken verkrijgen

Een methode die aanvallers gebruiken om initiële toegang tot een e-mailaccount te krijgen, is het verkrijgen van duidelijke tekstwachtwoorden van het postvak IN-account.

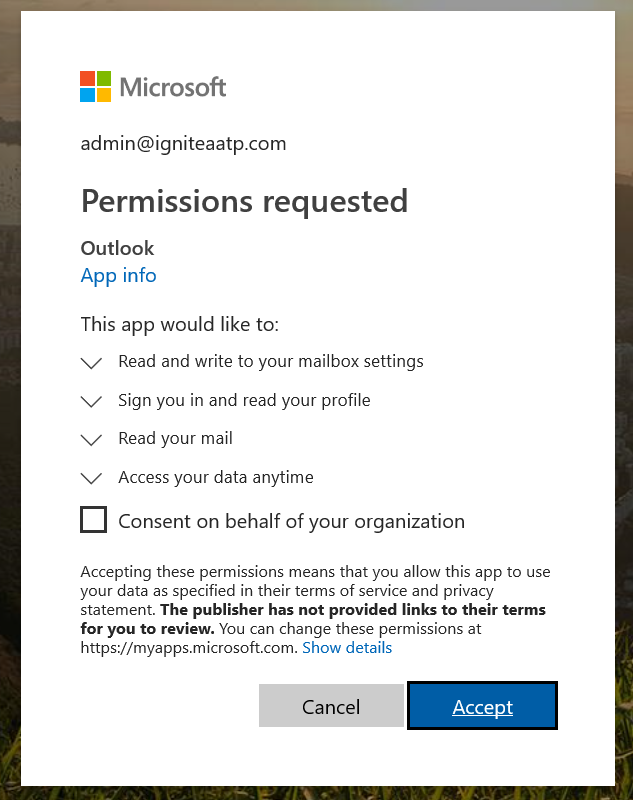

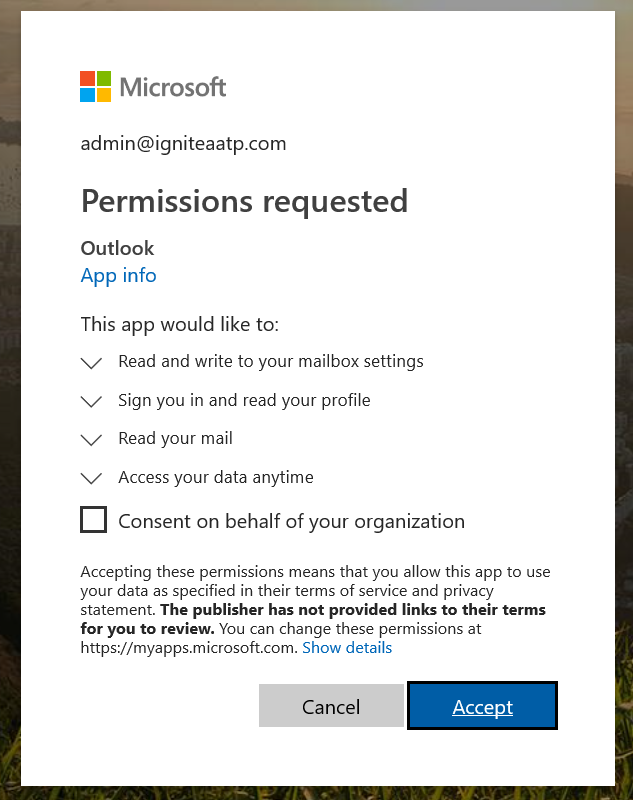

Een ander veelvoorkomend scenario om initiële toegang te krijgen tot het postvakaccount van een gebruiker is een OAuth-aanval, waarmee de aanvaller op elk moment niet de volledige gebruikersreferenties hoeft te geven. Gecompromitteerde accounts kunnen inloggen als een cloudapplicatie van derden en ermee instemmen machtigingen te delegeren om hun mailboxinstellingen door de toepassing namens hen te wijzigen. Voor dit scenario is de toestemming van de gebruiker vereist om zijn rechten te delegeren. Deze interfaces imiteren zich vaak als legitieme applicaties die de gebruikers vaak gebruiken en exploiteren gebruikers om toegang te krijgen tot hun accounts door hoge machtigingsniveaus aan te vragen via de cloud app. In het onderstaande voorbeeld gebruikten de aanvallers de toepassingsnaam ‘Outlook’ om gebruikers te tarten en uiteindelijk de mailboxwijzigingen naar elke geverifieerde gebruiker te pushen.

Afbeelding 4: Ooit aanvallen van een geïmiteerde cloud-app

Afbeelding 4: Ooit aanvallen van een geïmiteerde cloud-app

Krijg controle over je inbox

Het instellen en communiceren van ‘best practices’ bij uw Postvak IN voor uw organisatie is altijd de eerste stap.

Zorg dat elk van je inboxeigenaren het weet:

- Wanneer u machtigingen delegeert aan een app, controleert u of de gevraagde machtigingen voldoen aan de verwachtingen.

- Blijf altijd wantrouwig ten aanzien van aanvragen voor schrijfrechten.

- Overweeg om een toepassing toe te staan namens hen wijzigingen aan de mailbox aan te brengen, vooral zonder hun toestemming te vragen voor specifieke wijzigingen.

- Als er aanwijzingen zijn voor een kwaadwillige regel, volgt u de stappen in Hoe u de aanval op Outlook-regels en -formulieren kunt stoppen en herstellen om deze te verhelpen.

Microsoft Cloud App Security biedt volledige zichtbaarheid van uw zakelijke Exchange Online-services, stelt u in staat kwaadaardige regels en cyberbedreigingen te bestrijden en te regelen hoe uw gegevens zich verplaatsen. MCAS is beschikbaar als onderdeel van Enterprise Mobility + Security E5 of als een op zichzelf staande service.

Afbeelding 1: ingebouwde waarschuwingen voor verdachte inboxregels

Afbeelding 1: ingebouwde waarschuwingen voor verdachte inboxregels Afbeelding 2: Verdachte inbox doorstuurregels – gedetailleerde beschrijving

Afbeelding 2: Verdachte inbox doorstuurregels – gedetailleerde beschrijving Afbeelding 3: Verdachte inbox-manipulatieregel – gedetailleerde waarschuwingsbeschrijving

Afbeelding 3: Verdachte inbox-manipulatieregel – gedetailleerde waarschuwingsbeschrijving Afbeelding 4: Ooit aanvallen van een geïmiteerde cloud-app

Afbeelding 4: Ooit aanvallen van een geïmiteerde cloud-app